В этой статье мы продолжим работать с стендом из предыдущей темы.

Все супер, наш тестовый стенд работает. Адепты BYOD концепции довольны, так как получили возможность смотреть смешных котиков не только с помощью персональной ЭВМ предоставленной работодателем, но и с использованием личного гаджета.

Однако в какой-то момент мы поняли, что один пароль на организацию не так классно как хотелось бы. Справедливо рассудив, что Wi-Fi не сметана – всем хватит, щедрые пользователи нашей организации поделились паролем с девочками из соседнего офиса. Те в свою очередь оказались тоже не жадными. Таком образом всего за неделю мы, сами того не желая, стали интернет провайдером масштаба бизнес-центра.

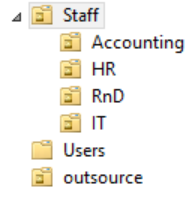

Или другой, менее реалистичный сценарий. В организации существует некоторое количество людей, работающих по контракту. Родных сотрудников мы без проблем пустим в нашу Production беспроводную сеть, а вот работников сторонних организаций из Organization Unit (OU) outsource – нет. Вот такой вот шовинизм.

Или другой, менее реалистичный сценарий. В организации существует некоторое количество людей, работающих по контракту. Родных сотрудников мы без проблем пустим в нашу Production беспроводную сеть, а вот работников сторонних организаций из Organization Unit (OU) outsource – нет. Вот такой вот шовинизм.

Реализацией последнего и займемся.

Выполнить эту задачу можно двумя способами:

- Аутентификацией пользователей в Active Directory через Captive Portal средствами CWM.

- Использованием RADIUS сервера с интеграцией его в Active Directory. В этом примере мы будем использовать встроенный Network Policy Server (NPS), но вам никто не может запретить использовать тот, к которому вы привыкли.

Аутентификация пользователей беспроводной сети в Active Directory с использованием CWM

Для этого нам нужно изменить исходную конфигурацию, включив дополнительную аутентификацию пользователей в Active Directory с использованием Captive Portal.

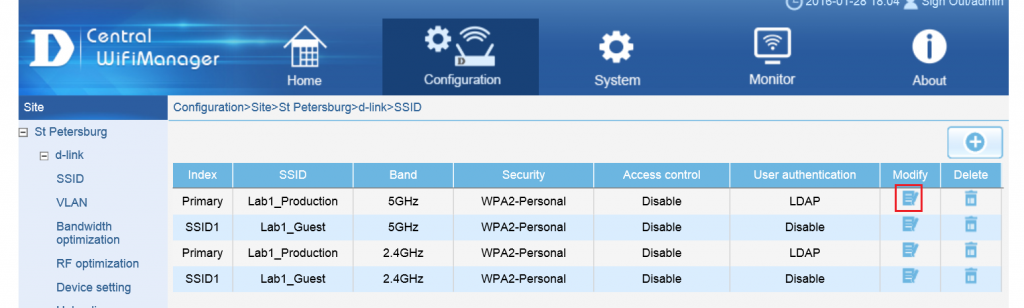

Откроем список SSID и изменим настройки нашей Production сети:

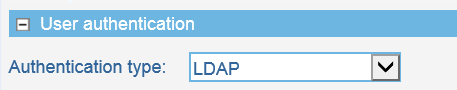

Изменим Authentication type на LDAP:

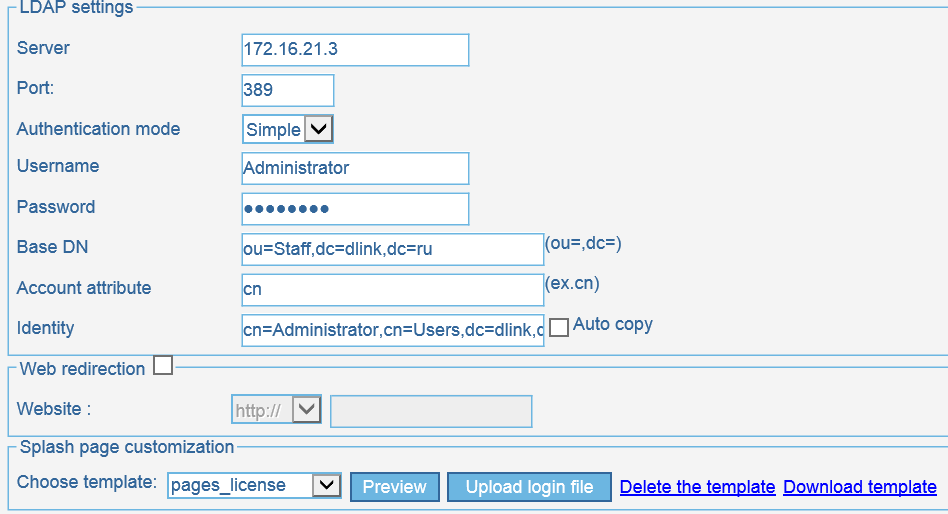

Настроим параметры LDAP аутентификации:

где:

| Server | IP адрес LDAP сервер | 172.16.21.3 |

| Port | Порт, используемый LDAP сервером | 389 |

| Username | Администратор, который сможет получить доступ и выполнять поиск в LDAP базе | Administrator |

| Password | Пароль администратора | DerP@rol |

| Base DN | Указывает часть дерева, в которой будет предпринят поиск пользователя. В нашем случае нас интересуют пользователи в OU Staff | ou=Staff,dc=dlink,dc=ru |

| Account attribute | Атрибут имени пользователя | cn |

| Identity | cn=Administrator,cn=Users,dc=dlink,dc=ru |

Не забудем повторить те же шаги для 2.4GHz сети и синхронизировать настройки с точками доступа.

В результате пользователи нашей беспроводной сети будут вынуждены вводить свои доменные имя пользователя и пароль перед подключением: Значением Session Timeout можно регулировать длительность сессии и время до повторной аутентификации.

Значением Session Timeout можно регулировать длительность сессии и время до повторной аутентификации.

Аутентификация пользователей беспроводной сети в Active Directory с использованием Network Policy Server

Этот вариант мне нравится больше и вот почему:

- вам в любом случае придется использоваться pre-shared key для шифрования трафика;

- если вам понадобится изменить pre-shared key, то нужно будет найти способ оповестить всех заинтересованных;

- Captive Portal CWM некорректно отображается на некоторых устройствах на данный момент;

- Captive Portal CWM не позволяет на данный момент настроить гранулярную фильтрацию на основе групп безопасности в Active Directory. Иными словами мы не сможем создать Security Group enableWiFi и тем самым разрешать доступ к БЛВС только пользователям и группам, которые включены в нее.

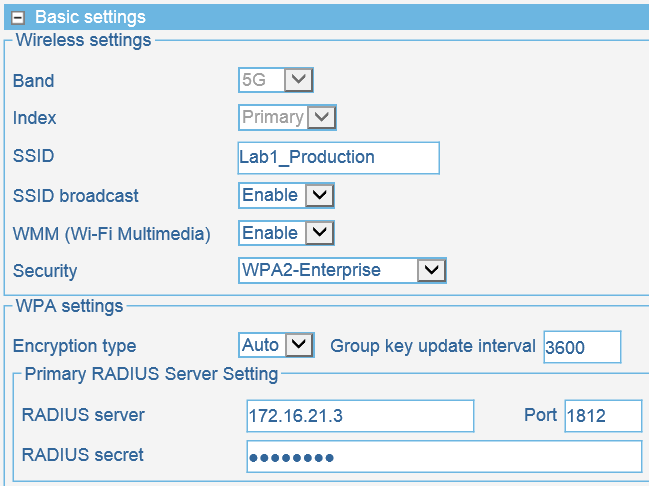

Изменим тип шифрования и укажем на Network Policy Server (или другой RADIUS-сервер).

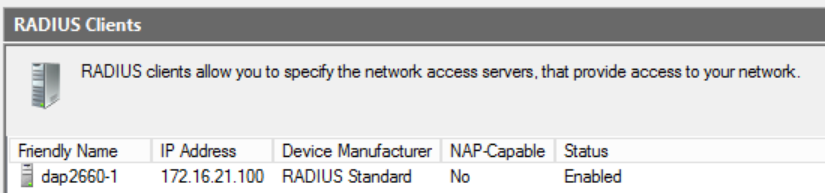

На Network Policy Server добавим нашу точку доступа, убедившись что ключи совпадают:

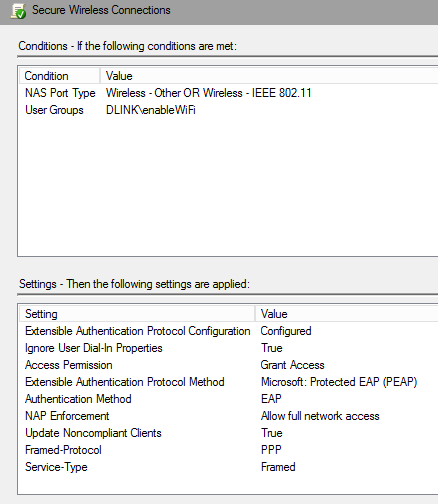

На Network Policy Serve создадим политику разрешающую получать доступ к БЛВС клиентам, которые являются членом группы безопасности enableWiFi:

После выполнения этих настроек нашим пользователям не нужно будет знать pre-shared key для доступа к беспроводной сети. Достаточно будет лишь доменных имени пользователя и пароля.